Un investigador de seguridad con sede en el Reino Unido que se hace llamar «fin1te» ha ganado 20.000 dólares tras descubrir una forma de hackear cualquier cuenta de Facebook, sólo enviando un mensaje de texto al teléfono móvil.

Un investigador de seguridad con sede en el Reino Unido que se hace llamar «fin1te» ha ganado 20.000 dólares tras descubrir una forma de hackear cualquier cuenta de Facebook, sólo enviando un mensaje de texto al teléfono móvil.

Esto debería haber sido -obviamente- imposible, pero debido a una debilidad en el enmarañado nido de millones y millones de líneas de código de Facebook, potencialmente cientos de millones de cuentas eran vulnerables al secuestro a través de la sencilla técnica.

Fin1te (de nombre real Jack Whitten) ha documentado en su blog cómo funciona el hackeo.

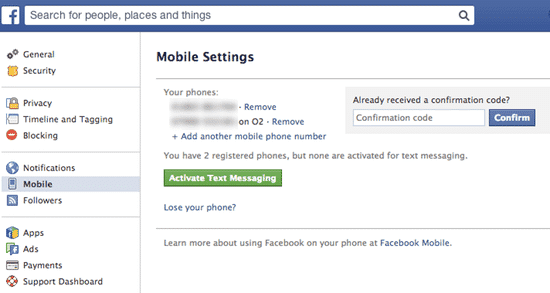

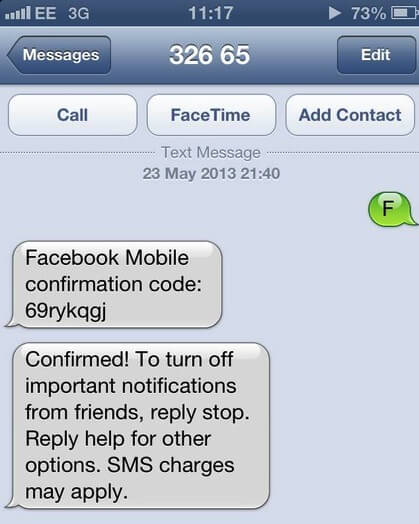

Lo primero que hay que hacer es enviar la letra «F» en un mensaje SMS a Facebook, como si estuvieras registrando legítimamente tu teléfono móvil en la red social. En el Reino Unido, el código corto de SMS para Facebook es 32665.

Facebook responde, vía SMS, con un código de confirmación de ocho caracteres.

La secuencia normal de eventos sería introducir ese código de confirmación en un formulario de Facebook, y seguir su camino…

Pero fin1te descubrió que existía una vulnerabilidad en ese formulario, que podía ser explotada para utilizar el código de confirmación que le había enviado Facebook por SMS con la cuenta de *cualquier otra persona*.

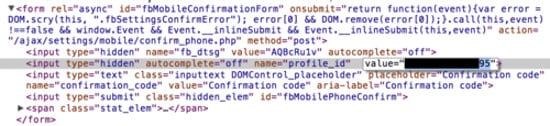

Lo que fin1te había descubierto era que uno de los elementos del formulario de activación del móvil contenía, como parámetro, el ID del perfil del usuario. Ese es el número único asociado a la cuenta de tu objetivo.

Cambia el ID de perfil que envía ese formulario a Facebook, y la red social podría ser engañada y pensar que eres otra persona que vincula un teléfono móvil a su cuenta.

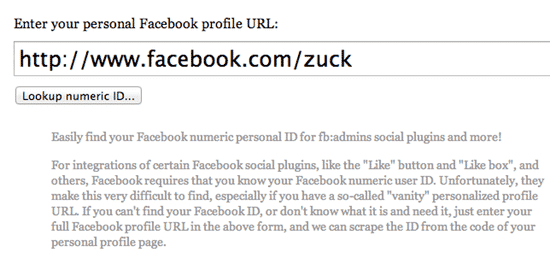

Por lo tanto, el primer paso necesario para secuestrar la cuenta de alguien de esta manera requiere el ID de perfil único de Facebook de tu víctima.

Si no sabes cuál es el ID numérico del perfil de alguien, siempre puedes buscarlo utilizando herramientas de libre acceso: no se supone que sean un secreto.

Seguro que fin1te pudo sustituir el parámetro de ID de perfil enviado por su navegador a Facebook por el número único de la cuenta a la que quería acceder…

.. y en cuestión de segundos su móvil recibió un SMS confirmando que había conectado con éxito el dispositivo a la cuenta.

Éxito. La cuenta de Facebook ya tiene asociado el número de teléfono móvil de un tercero. Sin necesidad de malware o phishing. Todo lo que se hizo fue enviar un mensaje de texto SMS.

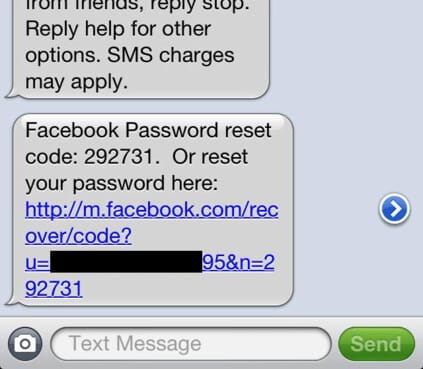

La etapa final del secuestro de la cuenta es sencilla. Facebook permite iniciar la sesión en su sistema utilizando el número de teléfono móvil en lugar de una dirección de correo electrónico si se desea, por lo que al iniciar la sesión se introduce el número de teléfono móvil que se ha asociado a la cuenta de la víctima, y se solicita el restablecimiento de la contraseña a través de un SMS.

Seguramente, fin1te descubrió que Facebook le envió debidamente el código de restablecimiento de la contraseña de la cuenta, lo que significa que podía cambiar la contraseña de la cuenta, y bloquear a su usuario legítimo.

Esta es una forma increíblemente sencilla pero poderosa de hacerse con la cuenta de Facebook de cualquiera.

La buena noticia es que fin1te reveló la vulnerabilidad de forma responsable a Facebook, en lugar de explotarla con intenciones maliciosas o venderla a otras partes. Facebook ha solucionado el problema para que otros no puedan seguir aprovechando este grave agujero de seguridad. Por sus problemas, Facebook concedió a fin1te una cuantiosa recompensa de 20.000 dólares en concepto de errores y solucionó la vulnerabilidad.

Pero no cabe duda de que en el mercado clandestino, tal vez vendido a ciberdelincuentes o agencias de inteligencia, el descubrimiento de fin1te podría haberle hecho ganar aún más dinero.

¿Quién sabe qué otras graves vulnerabilidades de seguridad puede haber en el interior de Facebook que no hayan sido comunicadas responsablemente al equipo de seguridad de la empresa?

Si estás pensando en dejar Facebook, por qué no escuchas este podcast de «Smashing Security» que hemos grabado:

Smashing Security #75: ‘Quitting Facebook’

Your browser does not support this audio element.https://aphid.fireside.fm/d/1437767933/dd3252a8-95c3-41f8-a8a0-9d5d2f9e0bc6/3e3e8a52-4c1e-45c7-8271-8c13eb312039.mp3

Escucha en Apple Podcasts | Google Podcasts | Pocket Casts | Spotify | Otros… | RSS

Más episodios…

¿Le ha resultado interesante este artículo? Sigue a Graham Cluley en Twitter para leer más contenido exclusivo que publicamos.

Graham Cluley es un veterano de la industria antivirus que ha trabajado para varias empresas de seguridad desde principios de la década de 1990, cuando escribió la primera versión del kit de herramientas antivirus del Dr. Solomon para Windows. En la actualidad es un analista de seguridad independiente que hace apariciones en los medios de comunicación y es un conferenciante internacional sobre el tema de la seguridad informática, los piratas informáticos y la privacidad en línea.Sígalo en Twitter en @gcluley, o envíele un correo electrónico.